种族主义底色:新生物联网僵尸网络HitlerBot揭秘

发布时间 2024-08-09技 术 分 析

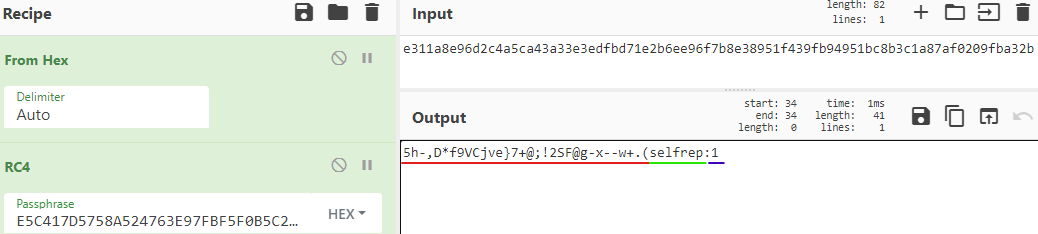

HitlerBot仍基于Mirai源码进行二次开发,对通信交互以及C2控制命令部分进行重写。如:不使用原有的attack_init、attack_parse等函数;同时,所有字符串,包括C2服务器,Telnet弱口令表,C2通信内容都统一采用RC4算法进行加密等;

同样的,HitlerBot也进行了多平台适配,7月15号旧版本支持x86、arm、mips、mpsl和sh4等CPU架构,在8月5号更新后,新增支持arc和ppc。

2、攻击目标

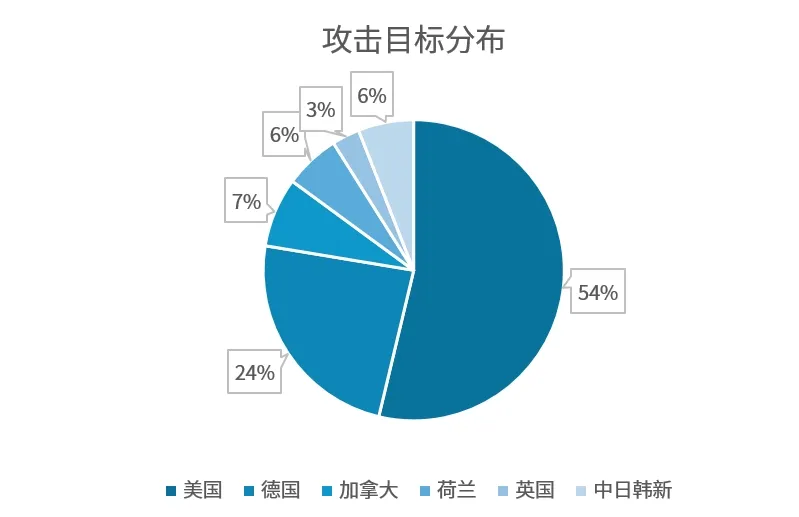

在目前监测到的攻击活动数据中,HitlerBot的攻击目标集中于欧美地区,尤其集中在美国、德国、加拿大,攻击目标分布如下:

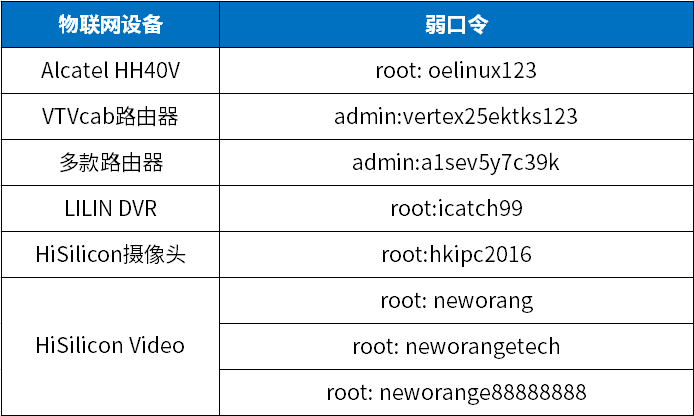

在目前捕获的HitlerBot样本数据中,暂未发现漏洞传播方式,均使用telnet弱口令进行传播。

共硬编码59个RC4加密的telnet弱口令,大多数都是常见的弱口令,如admin:1234、root:1234等。但也有些是特定物联网设备的弱口令,如下:

行 为 分 析

为对抗沙盒等模拟环境的自动化分析,HitlerBot运行时首先会检查启动参数,以确保自身的安全性。如果不携带参数,则直接退出。

当有参数时,则进入执行流程:删除自身、监听59315端口以实现单一进程实例、RC4解密资源、开启telnet扫描,随后和C2建立通信并等待执行C2下发的DDoS命令。

2、C2服务器

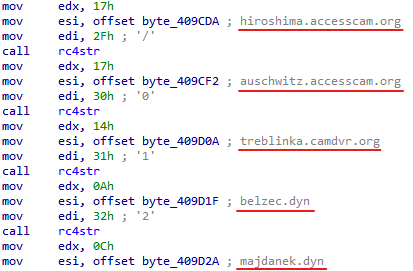

HitlerBot同时使用OpenNIC和ICANN域名作为自己的C2服务器,实现了某种冗余机制。共硬编码5个RC4加密的C2域名,2个OpenNIC,3个ICANN,如下:

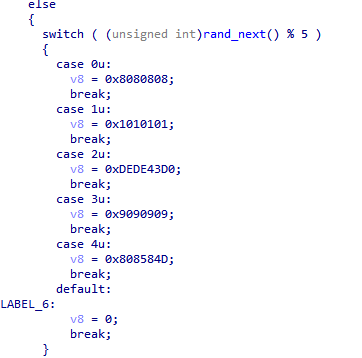

HitlerBot会随机选择两种域名里的一个,进而通过不同的处理去获取对应IP。对于ICANN C2,直接向8.8.8.8这样的dns服务器请求解析即可,如下:

共有5个常见的dns服务器:8.8.8.8、1.1.1.1、208.67.222.222、9.9.9.9、77.88.8.8。

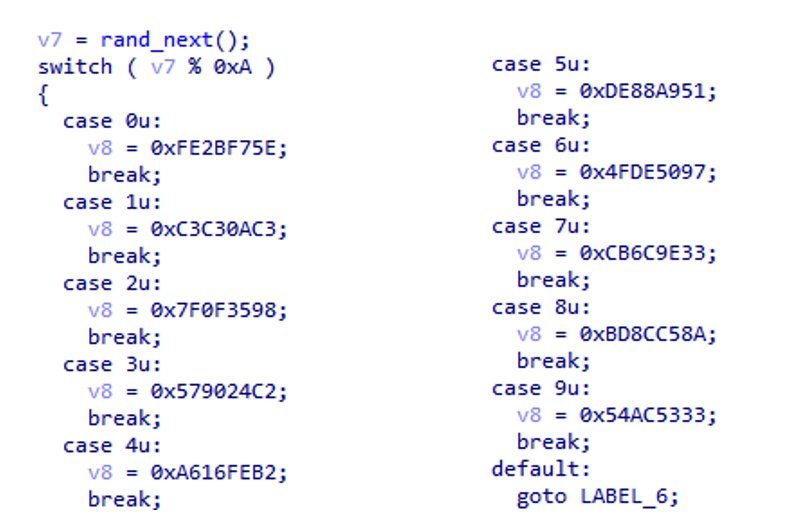

而OpenNIC是独立于ICANN的另一套域名体系,必须通过指定的NameServer进行解析。HitlerBot共硬编码了10个NameServer,如下:

10个NameServer分别是94.247.43.254、195.10.195.195、152.53.15.127、194.36.144.87、178.254.22.166、81.169.136.222、151.80.222.79、51.158.108.203、138.197.140.189、51.83.172.84。

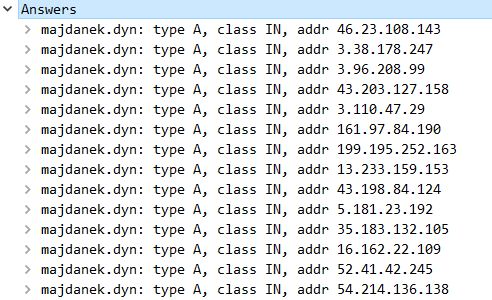

从7月15号到28号,域名所绑定的IP稳步增加,从最初的4个IP增加到14个。且各个IP分布很广,如下:

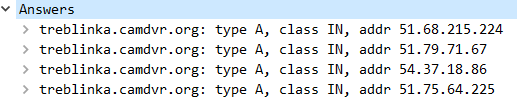

7月28号之后,上述C2域名所绑定的IP很快收敛为4个,且一直稳定保持至今。如下:

有意思的是,C2域名单词和德国纳粹有关。如belzec(贝乌热茨),majdanek(迈丹尼克),treblinka(特雷布林卡),auschwitz(奥斯威辛),都是当年纳粹建立的集中营灭绝营。而hiroshima是日本广岛,这都显示攻击者似乎是一个狂热的种族主义者。

3、通信协议

HitlerBot和C2的通信协议并不复杂,以上线数据与攻击指令为例:

3.1 上线数据

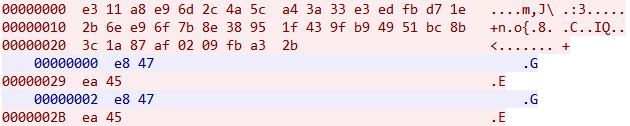

Step1:Bot→C2

向C2发送上线数据,包括32字节的硬编码的数据,传入的参数,以及admin权限标志。上线数据RC4解密如下:

Step2:C2→Bot

C2向Bot返回心跳包“\xe8\x47”,RC4解密后为“>>”。

Step3:Bot→C2

Bot回复C2的心跳包是“\xea\x45”,RC4解密后为“<<”。

至此,HitlerBot上线成功,开始等待执行C2下发的DDoS指令。

![]()

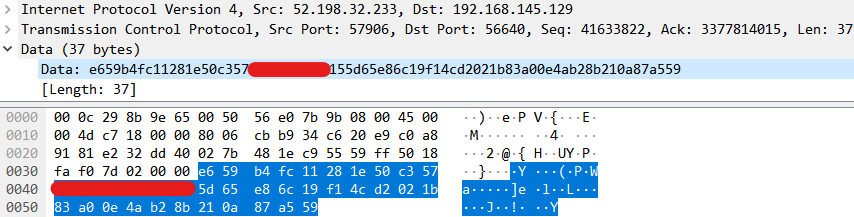

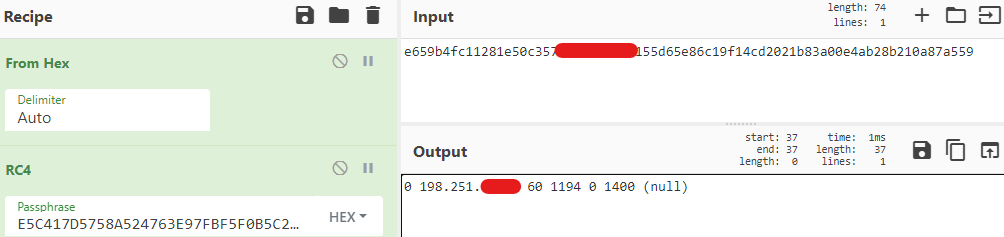

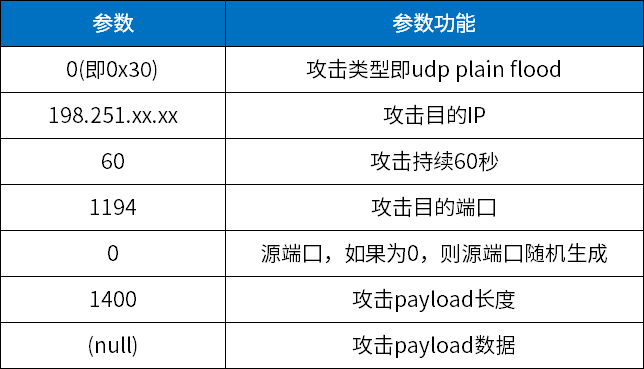

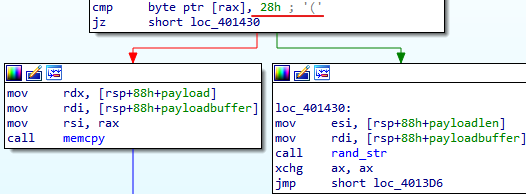

其中(null)是攻击payload数据。如果第1字节0x28即"(",则生成随机数据作为payload。如果不是,则直接拷贝作为攻击的payload数据。

也就是说,发起DDoS攻击时,既可以指定payload数据也可采用随机垃圾数据。

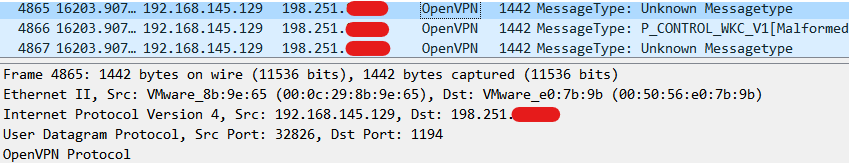

那么,上述攻击指令即是对目标198.251.xx.xx:1194,发起udp plain flood攻击,持续60秒钟, payload为1440字节的随机数据。攻击流量如下:

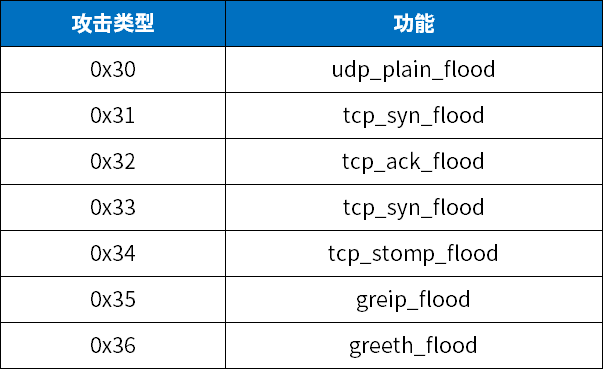

HitlerBot目前支持2种协议(tcp、udp),共7个DDoS攻击类型,包括udp_plain_flood、tcp_syn_flood、tcp_ack_flood、tcpstomp_flood、greip_flood、greeth_flood。具体如下:

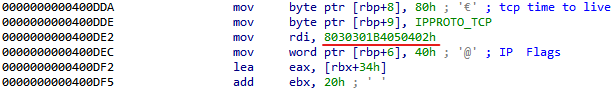

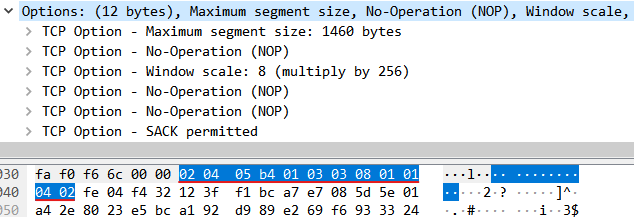

攻击类型0x30和0x33都是发起tcp_syn_flood攻击,但是有细微区别,0x33会设置tcp options头数据。如下:

但是0x33的代码实现存在Bug,tcp options头会被随机数据覆盖。假设代码没有Bug,那么攻击报文里tcp options头数据预期如下:

总 结

截至到目前为止,HitlerBot的DDoS攻击目标一直很聚焦,被攻击IP主要集中在美国和德国,没有对全球的IP发起广泛的攻击。而且时隔多天,会对同一个IP发起多类型多批次的攻击。

我们还观察到,很多被攻击IP本身就是其它家族的C2设施。也有些确认是游戏服务器。因此,我们倾向于认为,僵尸网络运营者主要使用HitlerBot打击其它竞争对手,顺带攻击一些其它目标。

目前,HitlerBot还在持续更新,但整体变化很细微。我们会继续跟踪观察,注意它的攻击目标以及代码的变化。

IOC

C2:

belzec[.]dyn

majdanek[.]dyn

treblinka[.]camdvr[.]org

auschwitz[.]accesscam[.]org

hiroshima[.]accesscam[.]org

Download URL:

33db4c4bc5f30706093108de1712481c90ddefff8591cfd7b0130963dbb9ec08

fee4dbe6f0d6b8ea1f8bec922f733161a133b5baaea2f6dd49d9b484eecbf7e1

4cc9e209a0b690434b0f9623c2b6b41cac3b166eea0bd474366fb3d9390c6c61

1ac7e2cd354d8386e0096d302ccd0ff8499137002a553b65c74a14d0552a5696

42ed4015f32590ae326bf730bc3bf3bb2f7ab7dab82770bf13c19a364b259703

ec59972f15c08de1507dc053a46c0dae7565b709af839af5d2b69d2f6d9cb3e0

fad1b833149894d19f99ec914464af02016334e4ea2a62a80d50522a33333726

b7c7a4dee6bed6c4d3c8be8d7cccc6af7f5e33a8eca1ab4a30fe07362ce45793

b43bef47d26a11bb8b75c0a12813de846f86db8e5502d65481b18680bad74de2

4183ba9b3c0717d0ea4d737143c337f23e037509a604313ac20247f667628c0c

e5f9384855f2a99c4f3b5fbf2129e54824a28f27b253787b6bf355cc9fbee797

4b40ecdd26ef8e9c63cc62ab34dd29d882cbbc92ccdd9eba28f3c1d7e2d5cbc0

b11b09b9a81d14e00a85acba47051d22c41f78a09f123f3f871eb6924d0fd57f

9982d28eb086b6561553c05b3c195d2a130ca7d32bebd95bf5aebac61ab29e79

1d5d474b2cfd8d8cd5f8c16153ff9168d351b897017b2f612841b34bbbd4b0fe

4b94882c3bb95890108bdebae22669d2acccb4880181b2428bf671f8dfce33c1

387dee43109a620d71fd2b88c9646d35d52ca77d6db34105706a2d81a0159962

e078da30e3993b9846ecdb961f7a626b153be167cb570e9d9bb1ba216ca1019c

a09a07f779876b68088b0ad65b23690b32f4c2f1eb2aba3be0e6cce0fb63a6f1

e62de54649ac76b34708f3482cc4e868c1d884da262270192e481832b4e670c0

647041be69db0e764e1070646149d239d3683d9b94dd6ce870949dec009a13a6

838ead1e693233583cd4f7e293cbd1a52591ab999e867d1a603690c1846a99a0

3034614a3eedcaf8ddcc45552c90672578acd3bdd81d338e5e95565723f1028c

b573bb8d206af9b54feefa2d9395f21d3d93d2607fb52ccbcc3a729ccd2c43ae

99c421a12877dda5391d169c35a0eda5ae3c395ddc6164fb78b1c59fe76f60f7

b6d7dc952045928b7e65859d88f56d1740e206cd8762c3a6506351a50c6ab07a

74a3bc2014d69b1f22c50b74ce74938effbf0ffb7c3e2d74ac695327160f49f0

a8aa6adbeef2872bc702af915cf133f0f6d422c3a59cd454cb32d756dae4fdfa

037b5585f0fb643ec6ab1ea716b18cd9f3f4deb6d10c62db96665689d9b698d6

1d01f2fee907256041312be6311a292bc52d0acafed30f89445b77c27cbff96a

89bf166cdfd081eeda10e4bdd99378f5edbbcea8eb9f6b6508034a6f796c37ba

8aec8cacce434f3076c4e2490a7c49bd6e2656eda9595c14f5d215ef1faff762

4838fd892897cb2aa27c512e84b20f9ddf8342813594bdeda905b06991c344d6

02c80467f06c920d270d95136393fae5ebd6aa9f8378706c3117f010601f17b1

f2cfa5c7f600037fbd64c87d6aa09e2555643b1887f1a0841f321aa0ca735b83

401cb16b34fcdd7bc504e75406497d5170912168db122142883ee7fe8b634c0b

7949fffa699bf05ad1650c4ab85d93e933fd7a0156aed725c194eeee6fcc83b1

c4272e1092da221f55637a44d8c1a18ffdd432d68ea51f1a38645611ee19e1c1

87eded1fd0b455b5e4c31d42a9888811cbf0d88fcd180892706088a17bb15454

ce5ea745827f4b90538389dc99d5f0d5ea1a9e1e7cacfbe7e1da0a2a3315c7e2

5c2ea43298a6c72fb49c6ecdfdc1ab4f631ecf3dadf6f4c4c13e596fcd986c0b

bf4fb9f0ef0237da5ec130910c69f2c5aeff9a498c11d9b9943639aabaa15b12

81b68c0c3656652296c076c4299e2f6adc5f028b8356199b871b6180ba0a4efa

1efa24755fa81752df032a1344032ce4a04922d9320afda5e7bdfbf9239811e4

07b2d537b42c9a4e10acc47b8912426c0c6a770102c6a418df6f0dba1768dd05

f52b7e39cfbb72286bc87fb65eebfcc6a07f2630b6ad51887e0c4753dafdbf24

8789153e2848877bf52d6291cc34490dfac43e86ed75de312d0c7712bc8eea48

ebdbd4b16d1c62a538be0491bd67c636ac463d47dc7159c813560be384970931

e1501dd27b84c3c57238b38b1a547e21b85228335d84c3b68c9e9a4e942e6baf

关于“大规模异构物联网威胁可控捕获与分析技术”项目

京公网安备11010802024551号

京公网安备11010802024551号