未知漏洞狩猎,看XDR如何捕获0day攻击

发布时间 2024-08-16当前,在错综复杂的网络环境中,攻击者往往倾向于利用0day或1day漏洞对易受攻击的资产实施精准打击,而防御方则面临双重挑战:一是可能对此类攻击毫无察觉;二是即便收到海量告警,也需经历繁琐的筛选与深度分析才能锁定真正的攻击踪迹。这一分析过程不仅要求频繁切换各类安全设备,还高度依赖人工干预,极大地增加了时间成本与资源消耗,凸显了攻防双方信息不对等的严峻现状。

为解决这一难题,和记天阗XDR凭借其强大的关联分析能力、智能降噪技术以及未知漏洞探测功能,能够自动整合并分析海量数据,快速筛选出有价值的攻击线索,使安全人员能够迅速定位攻击源头。同时,通过深度解析未知攻击模式与漏洞利用手法,天阗XDR不仅帮助识别并还原攻击路径,还显著降低了未知漏洞攻击的发现与识别门槛,为网络安全防御构筑了一道坚实的屏障。

下面,让我们通过一个场景案例复现安全人员如何巧用XDR捕获0day攻击。

2024年7月中旬,在某重要单位客户现场,安全人员借助天阗XDR的未知漏洞探测能力,迅速捕捉到一起疑似针对ERP系统的前台RCE 0day漏洞利用尝试。通过无缝融合天阗XDR的智能分析与人工专家的快速代码审查、环境模拟复现等高效协作流程,该漏洞被正式确认为0day。随即,团队立即启动应急响应机制,高效修复了受影响的资产,有效遏制了潜在的安全威胁。

同时,安全团队还主动将该0day漏洞的发现详情上报至国家信息安全漏洞共享平台(CNVD),成功完成了从漏洞发现到上报、再到漏洞修复处置的闭环流程。

0day攻击捕获过程

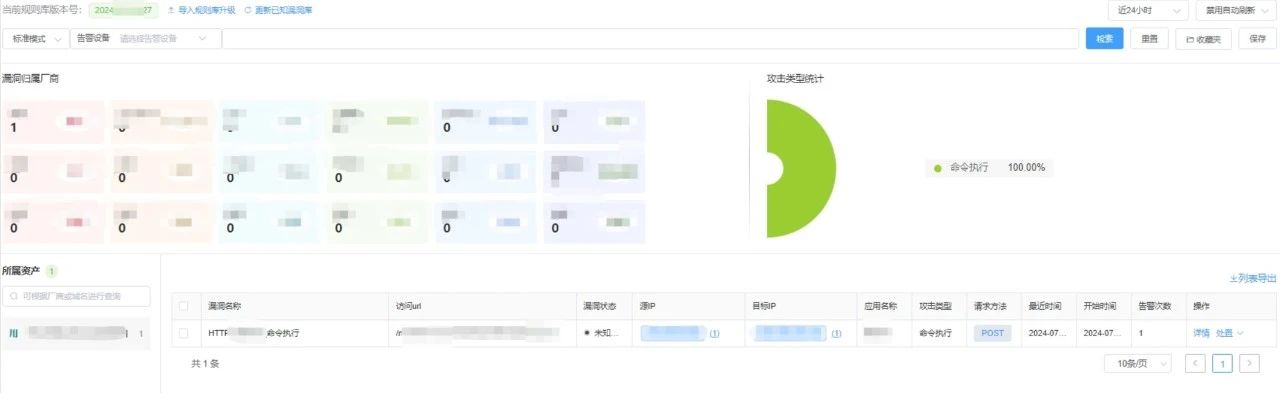

1、未知漏洞发现

2024-7-15 11:22,现场安全人员在XDR未知漏洞发现场景,发现有“疑似某ERP系统的命令执行”相关的未知漏洞分析告警上报,判断攻击者正在对客户现场的某ERP系统,发起命令执行漏洞攻击。

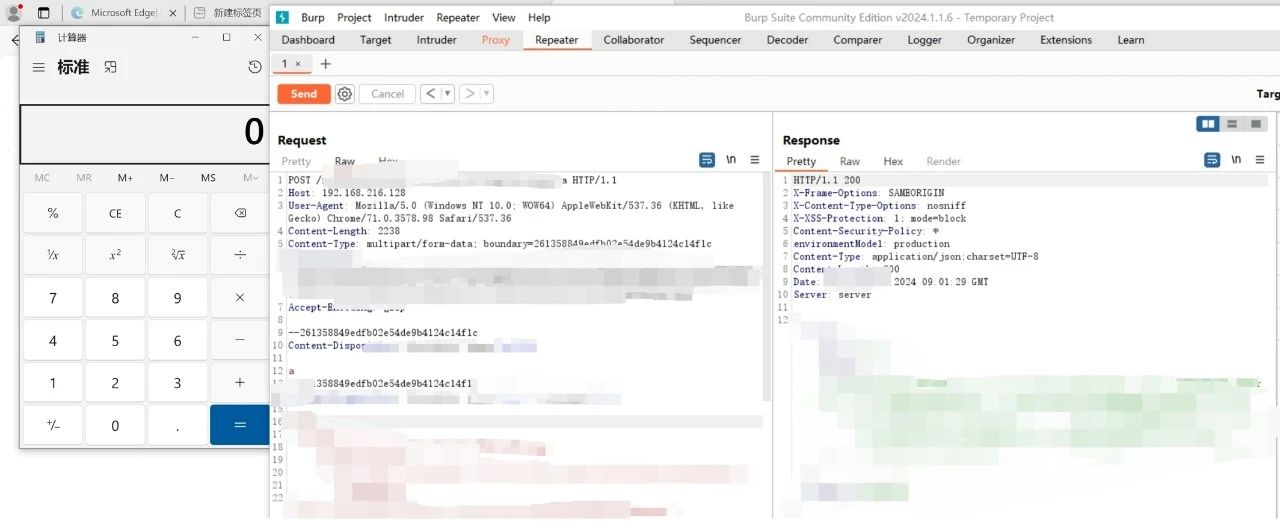

2、漏洞响应处置

通过XDR自动告警降噪,再配合专家经验分析代码,确认了资产存在命令执行0day漏洞,联系对应研发进行主机应用代码侧处理解决。

现场安全人员对XDR发现的未知漏洞利用点进行了临时的封禁,对攻击IP进行了一键封禁处置。

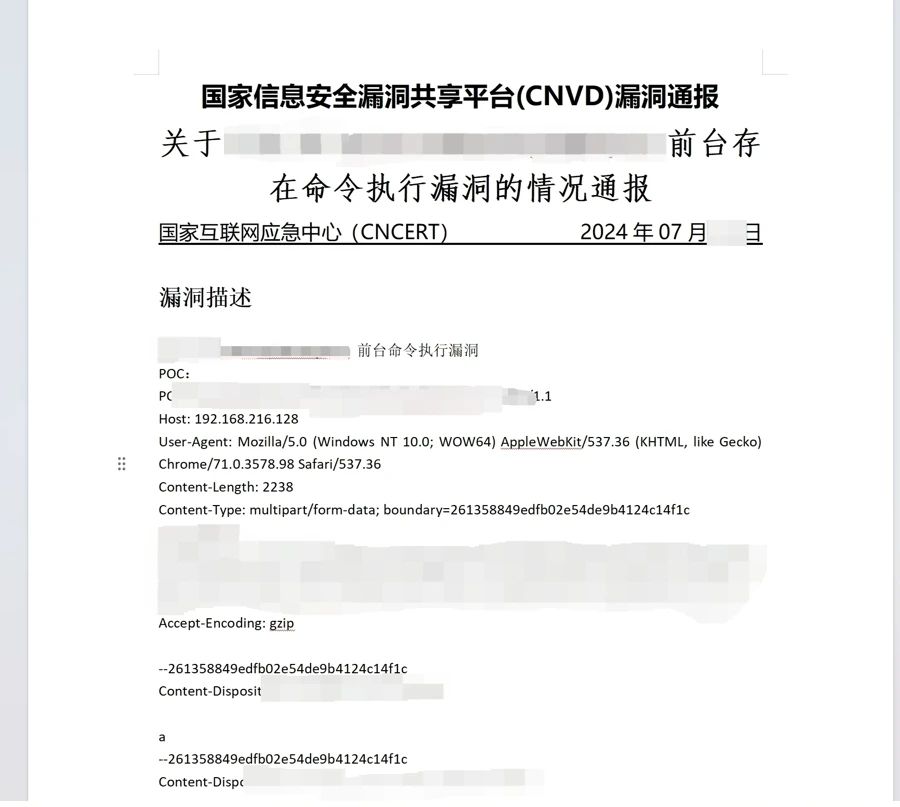

3、CNVD确认为未知漏洞

将捕获到的漏洞复现分析提交CNVD审核,已收录并通过。

和记天阗XDR在手,捕获0day不再是安全专家的专属技能,安全新手也能轻松驾驭。天阗XDR具备未知漏洞狩猎能力,迅速锁定并揭露潜藏的未知攻击威胁,从发现攻击者疑似使用0day攻击,到确认为0day,分钟级即可完成,同时小时级完成资产漏洞修复,极大地提升了安全响应的效率与效果,让安全防护的能效比跃升至全新高度。

京公网安备11010802024551号

京公网安备11010802024551号