探究Web检测算法:从【原创0day漏洞发现】到【产品天然防护】的自我闭环

发布时间 2024-08-07编者按:

当下,智能语义分析与AI机器学习算法已成为检测变形及未知攻击的强大工具。本文从实际案例出发,探讨了Web检测算法从原创0day漏洞发现到产品天然防护的闭环过程,展示了智能语义分析与AI机器学习在应对复杂及未知网络攻击中的关键作用,为用户网络安全防护提供了新的思考路径。

随着安全产品对漏洞的防护愈加完善,攻击者已经较难利用普通漏洞进行攻击,而是越来越倾向于利用0day漏洞、绕过和变形处理后的payload进行攻击,这些攻击通常能够规避传统特征检测。

基于签名的传统检测技术虽然能快速响应已知威胁,但在面对新型、未知的攻击手法时显现出其短板,智能语义分析检测算法与AI机器学习算法,为变形以及未知攻击的检测提供强有力的支持。

近日,和记金睛安全研究团队成员在某客户现场进行日常运营中发现一例Web算法命令执行告警,可疑路径为/webtools/control/forgotPassword/ProgramExport,该路径与今年公布的CVE-2024-36104的漏洞存在高度的相似性。CVE-2024-36104基于webtools/control/ProgramExport接口,可用于实现任意命令执行。

和记金睛安全研究团队探究其利用方式,在深入分析CVE-2024-36104的POC,是由于ControlFilter类中对路径限制不当导致攻击者能够绕过后台功能点的身份验证,补丁对该部分进行了;,%2e等的过滤。但经过研究发现,在实际的官方代码中,按照补丁的修复方式,并不能完全修复该漏洞,仍有其他的利用方式绕过权限校验。

对此,我们针对本次新的漏洞利用方式,提交了CNVD(未公开)以及CVE(CVE-2024-38856),近期得到了收录和公开。而在未公开前,内部验证发现,和记自主研发的Web检测算法可对此0day进行天然防御,实现从“发现漏洞”到“防御漏洞”的自我闭环。

在介绍Web检测算法如何应对未知日益复杂的Web攻击之前,我们先了解漏洞的本质与利用。

? 漏洞的本质 系统、应用程序或服务的缺陷、错误或设计上的不足,使得输入的数据被处理或执行后,产生了非功能预期的结果。 ? 漏洞的触发 在与Web服务交互的过程中,传输恶意payload,导致触发sql注入,命令执行等基础漏洞。

传统的特征检测本质是对已有特征的枚举,通过结合触发点和漏洞类型利用的特征,对数据进行匹配。

漏洞触发的本质即“触发路径+基础漏洞”,而Web检测算法检测模型抛开了对触发路径的依赖,专注基础漏洞检测本身,扩展检测范围,发现未知威胁。

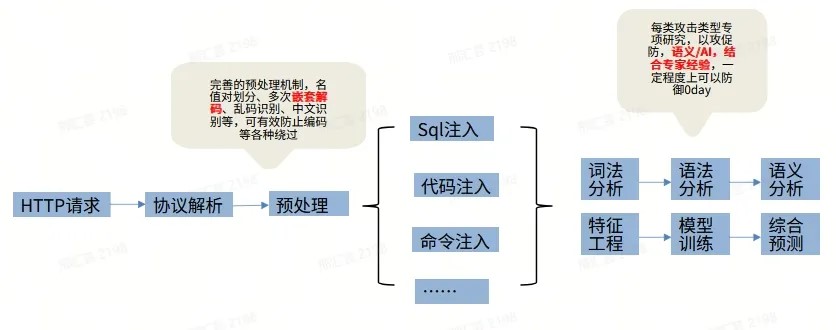

和记Web检测算法可通过预处理和语义+AI的分析,判断当前数据流是否符合某种语法结构(sql语法,bash命令语法等)或特征库,通过对结构内容有害性判断,来识别是否是恶意攻击。

如上图所示,Web检测通用流程主要分为三部分:

? 数据处理 通过对数据的智能分析,主动识别出编码及格式,进行多种类多层数的自动解码,还原数据原始形态,有效防止各种编码绕过。 ? 语义分析 对强语言特性的攻击,如sql、xss、代码执行等,进行词法-语法-语义识别,对代码进行精准行为分析,防护绕过和未知手段的利用。 ? 模型训练 针对变形严重,特征不明显的数据,如加密流量,命令注入等,通过对海量特征的收集和训练,形成特征库,应对复杂流量和未知威胁。

目前,和记天阗超融合检测探针(CSP)、天阗威胁分析一体机(TAR)、天清Web应用安全网关(WAF)、天清入侵防御系统(IPS)等多个产品均在原有特征规则检测的基础上,积极进行技术创新,融入Web检测算法,传统特征检测快速响应已知攻击+Web算法天然防护未知威胁双管齐下,为用户提供更全面更放心的安全防护。

京公网安备11010802024551号

京公网安备11010802024551号